Der digitale Raum, ein scheinbar grenzenloses Universum voller Möglichkeiten, ist zugleich ein Minenfeld für unsere sensiblen Daten und kritischen Infrastrukturen. Wir sind uns bewusst, dass die Bedrohungslandschaft im Cyberspace sich rasant entwickelt. Mit jedem Fortschritt in der Technologie entstehen neue Angriffsvektoren, die traditionelle Verteidigungsmechanismen an ihre Grenzen stoßen lassen. Die schiere Menge an Daten, die täglich verarbeitet wird, macht es für menschliche Analysten zunehmend unmöglich, verdächtige Muster in Echtzeit zu erkennen und darauf zu reagieren. Hier kommen künstliche Intelligenz (KI) und maschinelles Lernen (ML) ins Spiel, die als unsere neuen Verbündeten im Kampf gegen Cyberbedrohungen positioniert werden. Wir betrachten, wie diese Technologien die Cyberabwehr revolutionieren können, indem sie die Analysefähigkeiten erweitern, die Erkennung von Bedrohungen beschleunigen und die Effizienz unserer Verteidigungssysteme steigern.

Die Natur von Cyberangriffen hat sich dramatisch verändert. Was früher eine Reihe von isolierten Vorfällen war, ist heute ein komplexes Netzwerk von hochentwickelten, oft staatlich unterstützten Kampagnen.

Von primitiven Viren zu APTs: Eine Reise durch die Bedrohungslandschaft

Erinnerst du dich noch an die Tage einfacher Computerviren, die hauptsächlich zur Belästigung dienten? Diese Zeiten sind lange vorbei. Heute stehen wir vor sogenannten Advanced Persistent Threats (APTs), die monatelang unentdeckt in Netzwerken verweilen können, um Daten zu stehlen oder Systeme zu manipulieren.

Gerade du als Anwender bist permanent im Fokus dieser Angreifer, oftmals ohne es zu merken. Die Angriffe sind nicht mehr nur technischer Natur, sondern sie beinhalten auch komplexe Social Engineering-Techniken, die darauf abzielen, menschliche Schwachstellen auszunutzen. Wir haben beobachtet, dass die Angreifer immer raffinierter werden, indem sie legitime Tools und Prozesse missbrauchen, um ihre Spuren zu verwischen.

Die Grenzen traditioneller Sicherheitssysteme: Eine Überforderung der alten Wächter

Unsere herkömmlichen Signatur-basierten Antivirenprogramme sind wie Grenzwächter mit einem veralteten Fotoalbum – sie können nur bekannte Gesichter erkennen. Jede neue Bedrohung, jede geringfügige Abwandlung eines bekannten Schädlings, schlüpft durch ihre Maschen.

Wir mussten einsehen, dass reaktive Sicherheitsansätze nicht mehr ausreichen. Die Zeit, die zwischen der Entdeckung einer neuen Bedrohung und der Bereitstellung einer entsprechenden Signatur vergeht, ist ein kritisches Fenster, das von Angreifern gnadenlos ausgenutzt wird. Deine Systeme sind in diesem Zeitraum schutzlos.

Warum KI die nächste logische Eskalationsstufe ist: Ein intelligenter Schild

Wir sehen KI nicht nur als eine Option, sondern als eine Notwendigkeit. KI kann Muster und Anomalien erkennen, die für das menschliche Auge unsichtbar bleiben, und das in einer Geschwindigkeit und einem Umfang, den kein Mensch je erreichen könnte. Stell dir vor, du hättest einen Wächter, der nicht nur jede bekannte Bedrohung identifizieren, sondern auch lernen kann, unbekannte Angriffe vorherzusagen.

Dieser Wächter verlässt sich nicht bloß auf eine Liste bekannter Bedrohungen, sondern auf ein tiefes Verständnis des normalen Verhaltens deines Systems und Netzwerks. Jede Abweichung von der Norm wird sofort als potenzielles Risiko markiert, allowing for proactive defense.

Wie KI-Erkennungssysteme funktionieren: Ein Blick unter die Haube

Um KI in der Cyberabwehr effektiv einzusetzen, müssen wir verstehen, wie diese Systeme im Kern arbeiten. Es ist wie der Bau eines komplexen Bauwerks; du musst die Grundlagen kennen.

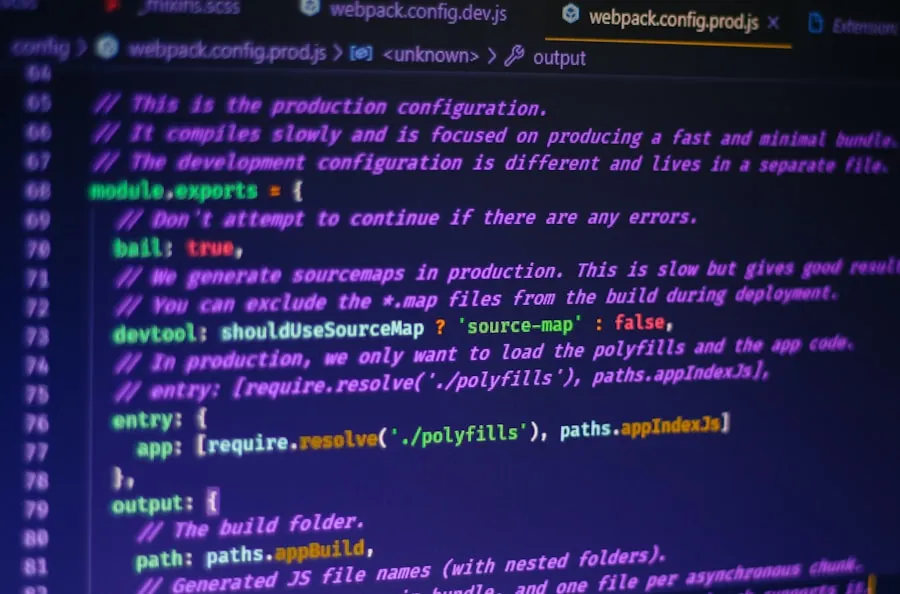

Maschinelles Lernen in der Praxis: Algorithmen als Spürhunde

Wir nutzen verschiedene Algorithmen des maschinellen Lernens, um unsere Spürhunde zu trainieren. Vom überwachten Lernen, bei dem wir den Algorithmen beigebrachte Beispiele von gutem und bösartigem Verhalten vorlegen, bis hin zum unüberwachten Lernen, bei dem die KI selbstständig Muster in großen Datenmengen entdeckt, die auf Anomalien hindeuten könnten.

- Supervised Learning: Bei dieser Methode fütterst du den Algorithmus mit gelabelten Daten, also Daten, bei denen bereits bekannt ist, ob sie gut oder bösartig sind. Der Algorithmus lernt daraus Regeln und Muster, um zukünftige, unbekannte Daten zu klassifizieren. Stell dir vor, du zeigst einem Kind Bilder von Katzen und Hunden und sagst ihm jedes Mal, was es ist. Irgendwann kann das Kind selbst entscheiden, ob ein neues Bild eine Katze oder ein Hund ist.

- Unsupervised Learning: Hier gibst du dem Algorithmus ungelabelte Daten. Er muss dann selbstständig Strukturen, Gruppen oder Anomalien in diesen Daten finden. Das ist so, als würdest du einem Kind eine Kiste mit Legosteinen geben und es einfach machen lassen. Es wird selbst Muster erkennen und ähnliche Steine zusammenlegen. In der Cybersicherheit helfen uns diese Algorithmen dabei, ungewöhnliche Netzwerkaktivitäten zu identifizieren, die auf Angriffe hindeuten könnten, auch wenn wir die genaue Art des Angriffs noch nicht kennen.

- Reinforcement Learning: Bei dieser Technik lernt der Algorithmus durch Versuch und Irrtum in einer interaktiven Umgebung. Er erhält Belohnungen für gute Aktionen und Bestrafungen für schlechte. Du könntest dir vorstellen, dass du ein Spiel spielst, bei dem du herausfinden musst, welche Züge dich am besten ans Ziel bringen. Das System lernt so, die besten Entscheidungen in komplexen und dynamischen Umgebungen zu treffen, wie z.B. bei der automatisierten Reaktion auf Cyberangriffe.

Anomalieerkennung: Das Finden der Nadel im Heuhaufen

Der Kern vieler KI-basierter Sicherheitssysteme ist die Anomalieerkennung. Wir definieren einen Normalzustand deines Netzwerks und deiner Systeme, und jede Abweichung von diesem Normalzustand wird als potenzielle Bedrohung markiert. Stell dir vor, du hast einen Stromkreis, und plötzlich fließt der Strom in eine völlig unerwartete Richtung. Das ist eine Anomalie, die sofortige Aufmerksamkeit erfordert.

Diese Systeme sind in der Lage, Hunderte von Parametern gleichzeitig zu überwachen, von Netzwerkverkehrsmustern über Benutzerverhalten bis hin zu Systemprotokollen. Wenn du als Benutzer plötzlich anfängst, Unmengen von Daten von einem Server herunterzuladen, den du normalerweise nie nutzt, wird dies als Anomalie erkannt und entsprechend eskaliert.

Verhaltensanalyse: Das psychologische Profil des Angreifers

Nicht nur technische Anomalien sind relevant, sondern auch Verhaltensmuster. Wir trainieren KI-Systeme darauf, normales Nutzerverhalten zu verstehen. Wenn du normalerweise nur zu bestimmten Zeiten aus bestimmten Ländern auf Firmenressourcen zugreifst, und plötzlich ein Login aus einem unbekannten Land mitten in der Nacht erfolgt, schlagen die Systeme Alarm.

Dieses „psychologische Profil“ der Benutzer und Systeme helps us to differentiate between benign misconfigurations or errors and malicious activities. Du bist der Maßstab für dein eigenes Systemverhalten.

Anwendungsfelder von KI in der Cyberabwehr: Wo der intelligente Schild eingesetzt wird

Die Einsatzmöglichkeiten von KI in der Cyberabwehr sind vielfältig und reichen von der proaktiven Erkennung bis hin zur automatisierten Reaktion.

Echtzeit-Bedrohungsanalyse: Der digitale Frühwarnsensor

Eine der größten Stärken von KI ist ihre Fähigkeit zur Echtzeit-Analyse riesiger Datenmengen. Wir können so Angriffe erkennen und darauf reagieren, bevor sie größeren Schaden anrichten. Dein Netzwerk wird zu einem sensiblen Organismus, der sofort auf jede Berührung reagiert, egal wie subtil sie ist.

Stell dir vor, du hast ein Frühwarnsystem, das nicht nur Erdbeben voraussagt, sondern auch die genaue Stärke und Richtung der Erschütterung. Das ist es, was KI in der Cyberabwehr für dich leisten kann.

- Intrusion Detection/Prevention Systems (IDS/IPS): Moderne IDS/IPS-Systeme nutzen KI, um nicht nur bekannte Angriffsmuster zu identifizieren, sondern auch unbekannte Bedrohungen durch Anomalieerkennung zu entdecken. Wenn du beispielsweise einen ungewöhnlich hohen Datenfluss bemerkst, der auf eine Exfiltration von Daten hindeutet, kann das System automatisch Gegenmaßnahmen einleiten.

- Next-Generation Firewalls (NGFW): Diese Firewalls gehen über traditionelle Paketfiltern hinaus. Sie nutzen KI, um den Anwendungs- und Benutzerkontext zu verstehen und Bedrohungen auf höherer Ebene zu identifizieren. Das ist so, als ob dein doorman nicht nur das Aussehen der Person beurteilt, sondern auch ihre Absicht und ihr Verhalten.

- Security Information and Event Management (SIEM) mit KI-Integration: SIEM-Systeme sammeln und korrelieren Sicherheitsereignisse aus verschiedenen Quellen. KI hilft dabei, aus der Flut von Logdaten relevante Sicherheitsvorfälle herauszufiltern und Fehlalarme zu reduzieren. Du erhältst also nicht mehr nur einen Berg von Informationen, sondern eine vorverdaute, priorisierte Liste von Problemen.

Malware-Erkennung und -Analyse: Das digitale Labor im Turbogang

KI-gestützte Systeme können Malware nicht nur anhand von Signaturen erkennen, sondern auch ihr Verhalten analysieren, um selbst neue und modifizierte Varianten zu identifizieren. Sie sind wie ein mikroskopisches Labor, das jeden Codebaustein auf Anomalien untersucht.

Wir sprechen hier nicht mehr nur von statischer Analyse, sondern von dynamischer Analyse, bei der Malware in einer isolierten Umgebung ausgeführt und ihr Verhalten genauestens überwacht wird.

- Sandboxing mit KI-Analyse: Schadsoftware wird in einer gesicherten Umgebung (Sandbox) ausgeführt, und KI-Algorithmen überwachen ihr Verhalten. So können selbst unbekannte Exploits oder Zero-Day-Attacken identifiziert werden, bevor sie echten Schaden anrichten. Es ist so, als würdest du eine verdächtige Substanz in einem Safe testen, bevor sie mit deiner Umwelt in Berührung kommt.

- Polymorphe Malware erkennen: Polymorphe Malware ändert ihren Code bei jeder Verbreitung, um Signatur-basierte Erkennung zu umgehen. KI kann hier anhand von Verhaltensmustern oder strukturellen Ähnlichkeiten diese Varianten erkennen, wo traditionelle Methoden versagen würden. Du hast hier einen Ermittler, der auch die Verkleidung eines Täters durchschaut.

Schwachstellenmanagement und Patch-Priorisierung: Der kluge Stratege

KI kann uns helfen, die schiere Menge an bekannten Schwachstellen zu bewältigen und zu priorisieren, welche Patches als erstes angewendet werden müssen. Stell dir vor, du hast eine riesige Bibliothek mit bekannten Schwachstellen und KI kann dir sagen, welche Bücher du zuerst lesen solltest, um die größten Risiken zu minimieren.

Dies spart dir wertvolle Zeit und Ressourcen, da du dich auf die kritischsten Bedrohungen konzentrieren kannst, statt auf jede einzelne Meldung reagieren zu müssen.

- Threat Intelligence mit KI: KI kann aus Milliarden von Datenpunkten im Internet (Open-Source Intelligence, Darknetforen etc.) Informationen über aktuelle Bedrohungen sammeln, analysieren und bewerten. Dadurch können wir proaktiv auf neue Angriffswellen reagieren und unsere Abwehrmaßnahmen anpassen. Du bist nicht mehr überrascht von neuen Angriffen, sondern du siehst sie kommen.

- Predictive Maintenance für Sicherheit: KI kann Muster in deinen Systemprotokollen und Konfigurationen erkennen, die auf potenzielle zukünftige Schwachstellen hindeuten, noch bevor sie ausgenutzt werden. Dadurch könntest du präventive Maßnahmen ergreifen, bevor ein Problem entsteht. Es ist wie eine medizinische Vorsorgeuntersuchung, die Krankheiten erkennt, bevor sie Symptome zeigen.

Herausforderungen und Limitationen: Die Schattenseiten des intelligenten Schildes

Trotz der vielversprechenden Potenziale müssen wir uns auch den Herausforderungen und Limitationen bewusst sein, die der Einsatz von KI in der Cyberabwehr mit sich bringt.

Datenqualität und -quantität: Die Nahrung für die KI

KI-Systeme sind nur so gut wie die Daten, mit denen sie trainiert werden. Fehlende oder qualitativ mangelhafte Daten führen zu ungenauen Ergebnissen und hohen Fehlalarmraten. Du kannst keinen Gourmetkoch mit verdorbenen Zutaten bitten, ein Meisterwerk zu zaubern.

Die Beschaffung, Bereinigung und das Labeling von relevanten Datensätzen ist ein enormer Aufwand, den wir nicht unterschätzen dürfen.

- Bias in Trainingsdaten: Wenn die Trainingsdaten einseitig oder mit Vorurteilen behaftet sind, kann das KI-System diese Vorurteile übernehmen und falsche Entscheidungen treffen. Stell dir vor, du trainierst einen Richter nur mit Fällen einer bestimmten Bevölkerungsgruppe; seine Urteile könnten dann unfair gegenüber anderen ausfallen.

- Adversarial Attacks auf KI-Modelle: Angreifer können gezielt manipulierte Daten in die Trainingsphase oder den Betrieb einführen, um die KI zu täuschen und sie zu falschen Entscheidungen zu bewegen. Dies ist vergleichbar mit einem getarnten Feind, der versucht, die Erkennungssysteme zu umgehen.

Fehlalarm-Raten (False Positives): Die täuschenden Sirenen

Ein großes Problem sind Fehlalarme. Wenn das System zu oft Alarm schlägt, ohne dass eine echte Bedrohung vorliegt, führt dies zu einer „Alarmmüdigkeit“ bei den menschlichen Operatoren, wodurch echte Bedrohungen übersehen werden können. Stell dir vor, der Feueralarm in deiner Wohnung ginge jede Stunde ohne Grund los – du würdest ihn irgendwann ignorieren.

Wir müssen hier eine Balance finden zwischen Sensibilität und Genauigkeit, um nicht die menschlichen Ressourcen zu überlasten.

Die Black-Box-Problematik: Verstehen, was die KI denkt

Viele fortgeschrittene KI-Modelle, insbesondere tiefe Neuronale Netze, sind „Black Boxes“. Wir wissen, was sie eingeben und was sie ausgeben, aber nicht immer, warum sie zu einer bestimmten Entscheidung kommen. Für dich ist das, als wenn ein Arzt dir eine Diagnose gibt, aber nicht erklären kann, wie er dazu gekommen ist.

Dies erschwert die Fehlerbehebung und das Vertrauen in die Entscheidungen der KI, besonders in kritischen Sicherheitskontexten, wo die Nachvollziehbarkeit essentiell ist.

Der Wettlauf zwischen Angreifer und Verteidiger: Ein ewiges Katz-und-Maus-Spiel

Angreifer werden auch KI nutzen, um ihre Angriffe zu perfektionieren und unsere KI-basierten Verteidigungssysteme zu umgehen. Der Wettlauf um technologische Überlegenheit wird sich fortsetzen, nur auf einem höheren Niveau. Es ist ein Schachspiel, bei dem beide Spieler immer intelligentere Züge machen.

Wir müssen ständig unsere KI-Modelle weiterentwickeln und anpassen, um nicht ins Hintertreffen zu geraten.

Die Zukunft der Cyberabwehr mit KI: Ein Ausblick auf das kommende Schlachtfeld

Die Entwicklung geht rasant weiter. Wir stehen erst am Anfang dessen, was KI in der Cyberabwehr leisten kann.

Hybride Ansätze: Mensch und Maschine im Einklang

Die effektivste Cyberabwehr wird eine sein, die die Stärken von Mensch und Maschine kombiniert. Wir sehen KI als eine Erweiterung unserer Fähigkeiten, nicht als einen Ersatz. Du wirst nicht arbeitslos, sondern du wirst mächtiger.

Menschliche Analysten werden sich auf komplexe Fälle und strategische Entscheidungen konzentrieren können, während KI die repetitive und datenintensive Arbeit übernimmt.

- Automatisierte Reaktion mit menschlicher Aufsicht: KI-Systeme können erste Abwehrmaßnahmen automatisch einleiten, aber in kritischen Fällen sollte immer noch ein Mensch die endgültige Entscheidung treffen. Betrachte es als ein autonomes Fahrzeug, das die meisten Strecken selbst fährt, aber bei komplexen Situationen den Fahrer um Übernahme bittet.

- KI-gestützte Forensik und Incident Response: Nach einem Angriff kann KI helfen, den Umfang des Schadens zu analysieren, die Ursache zu ermitteln und schnell Gegenmaßnahmen zu entwickeln. Du bekommst ein digitales Seziermesser, das dir hilft, die Angriffswege präzise nachzuvollziehen.

Edge AI und Dezentrale Sicherheit: Intelligenz an der Peripherie

Mit zunehmender Komplexität der Netzwerke und der Notwendigkeit schneller Entscheidungen wird KI nicht nur in zentralen Cloud-Diensten, sondern auch auf Endgeräten und an der Netzwerkperipherie (Edge AI) eingesetzt werden. Deine Geräte werden selbst zu intelligenten Wächtern.

Dies reduziert die Latenz bei der Erkennung und Reaktion und erhöht die Resilienz des gesamten Sicherheitssystems.

Quantencomputing und die nächste Generation der Bedrohungen: Der Blick in die Glaskugel

Wir müssen bereits heute über die nächste Generation von Bedrohungen nachdenken, die durch Quantencomputing entstehen könnten. Quantencomputer werden in der Lage sein, viele unserer aktuellen Verschlüsselungsmechanismen zu knacken.

KI wird eine entscheidende Rolle dabei spielen, neue, quantensichere Verschlüsselungsstrategien zu entwickeln und uns vor diesen zukünftigen Bedrohungen zu schützen. Es ist, als ob wir ein neues Spielbrett entwerfen müssen, bevor der alte Wettbewerb langweilig geworden ist.

Wir sind überzeugt, dass KI-Erkennungssysteme der Schlüssel zu einer resilienteren und effektiveren Cyberabwehr sind. Sie sind nicht die einzige Lösung, aber sie sind ein unverzichtbarer Bestandteil unseres Arsenals im Kampf gegen die stetig wachsenden und sich wandelnden Bedrohungen im digitalen Raum. Wir müssen diese Technologien verantwortungsvoll entwickeln und einsetzen, um ihre Potenziale voll auszuschöpfen und die Sicherheit deiner digitalen Welt zu gewährleisten.

FAQs

Was versteht man unter Cyberabwehr mit KI-Erkennungssystemen?

Cyberabwehr mit KI-Erkennungssystemen bedeutet, dass Künstliche Intelligenz genutzt wird, um Bedrohungen im digitalen Raum frühzeitig zu erkennen und abzuwehren. Diese Systeme analysieren große Datenmengen, um ungewöhnliche Aktivitäten zu identifizieren und Angriffe automatisch zu stoppen.

Wie hilft Künstliche Intelligenz bei der Erkennung von Cyberangriffen?

KI kann Muster und Anomalien in Netzwerken schneller und genauer erkennen als herkömmliche Methoden. Sie lernt kontinuierlich aus neuen Daten, um sich an neue Angriffstechniken anzupassen und so Sicherheitslücken effektiver zu schließen.

Welche Vorteile bieten KI-Erkennungssysteme gegenüber traditionellen Sicherheitslösungen?

KI-Systeme bieten eine höhere Geschwindigkeit bei der Erkennung von Bedrohungen, reduzieren Fehlalarme und ermöglichen eine proaktive Verteidigung. Sie können komplexe Angriffsmuster erkennen, die für Menschen schwer zu identifizieren sind.

Gibt es Risiken oder Herausforderungen bei der Nutzung von KI in der Cyberabwehr?

Ja, KI-Systeme können anfällig für Täuschungsangriffe sein, bei denen Angreifer versuchen, die KI zu manipulieren. Außerdem erfordert die Implementierung und Wartung spezialisierte Fachkenntnisse und eine kontinuierliche Anpassung an neue Bedrohungen.

Wie kann ich als Nutzer von KI-gestützter Cyberabwehr profitieren?

Du profitierst von einem verbesserten Schutz deiner Daten und Systeme, da KI schneller auf Angriffe reagiert. Gleichzeitig kannst du dich auf automatisierte Sicherheitsprozesse verlassen, die deine IT-Infrastruktur rund um die Uhr überwachen.