Wir leben in einer Ära beispielloser technologischer Fortschritte. Doch wie bei jeder Revolution gibt es auch Schattenseiten und Herausforderungen, die wir gemeinsam meistern müssen. Eine dieser Herausforderungen, deren Tragweite viele von uns noch nicht vollständig erfassen, ist die Post-Quanten-Kryptographie oder auch Post-Quanten-Sicherheit. Du fragst dich vielleicht, was das ist und warum es für dich relevant sein sollte. Lass uns das gemeinsam erkunden.

Bevor wir über die Lösung sprechen, müssen wir das Problem verstehen. Stell dir vor, du hast ein Schloss, das so komplex ist, dass es Milliarden von Jahren dauern würde, es mit herkömmlichen Werkzeugen zu knacken. Das ist im Grunde die Stärke unserer heutigen asymmetrischen Kryptographie, die die Basis für die Sicherheit im Internet, bei Bankgeschäften und in vielen anderen Bereichen bildet.

Die Macht der Qubits

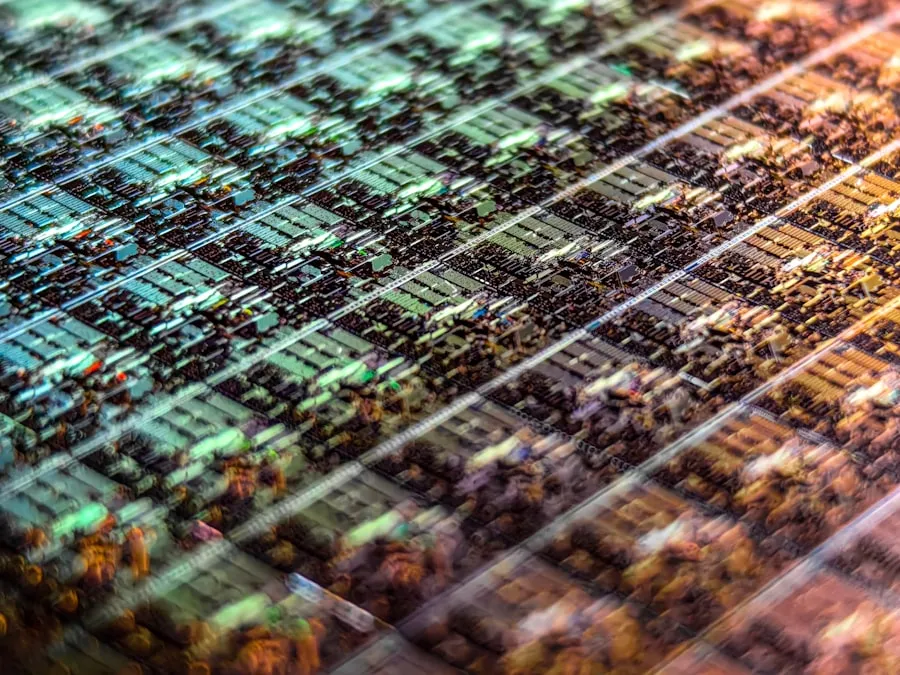

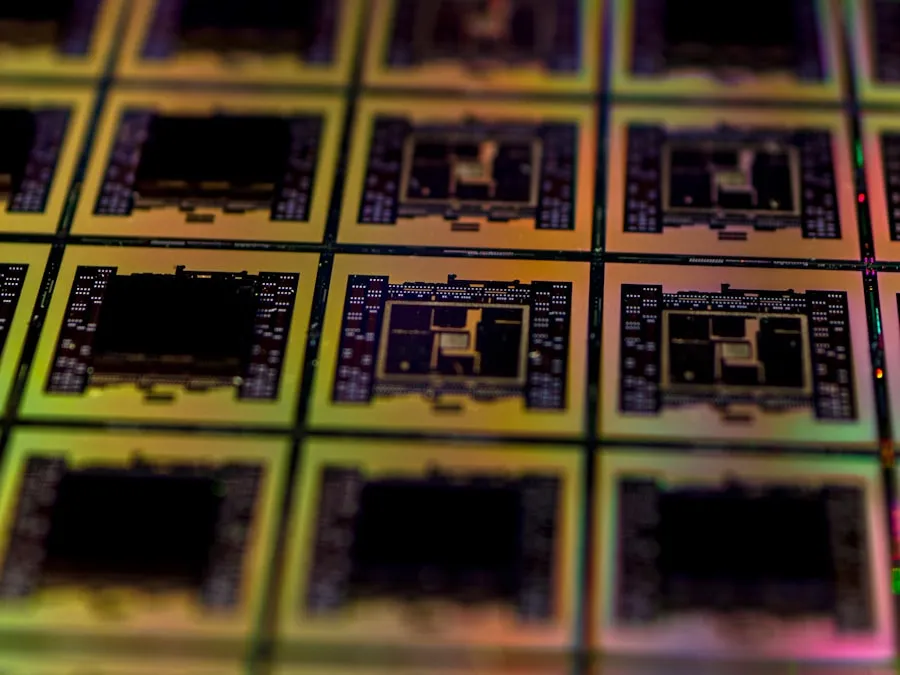

Unsere heutigen Computer, die wir als klassische Computer bezeichnen, arbeiten mit Bits. Ein Bit kann entweder eine 0 oder eine 1 sein. Quantencomputer hingegen nutzen Qubits. Ein Qubit kann gleichzeitig 0 und 1 sein – ein Phänomen, das wir Superposition nennen. Stell dir vor, du hast nicht nur eine Münze, die entweder Kopf oder Zahl zeigt, sondern eine Münze, die beides gleichzeitig ist, bis du sie dir ansiehst.

Quantenverschränkung: Das unheimliche Ferntastgefühl Einsteins

Ein weiteres faszinierendes Konzept ist die Quantenverschränkung. Zwei Qubits können miteinander verschränkt sein, sodass ihr Zustand voneinander abhängt, selbst wenn sie räumlich getrennt sind. Ändert sich der Zustand des einen, ändert sich augenblicklich auch der des anderen. Einstein nannte das „spooky action at a distance“, und es ermöglicht Quantencomputern, Berechnungen auf eine Weise durchzuführen, die für klassische Computer undenkbar ist.

Shor und Grover: Die Bedrohung für bestehende Kryptosysteme

Zwei Algorithmen sind es hauptsächlich, die die Welt der Kryptographie in Aufruhr versetzen:

- Shor-Algorithmus: Dieser Algorithmus kann große Zahlen in ihre Primfaktoren zerlegen, und zwar exponentiell schneller als jeder klassische Algorithmus. Doch was bedeutet das für dich? Die Sicherheit vieler unserer heutigen Verschlüsselungssysteme, wie RSA und ECC (Elliptische Kurven Kryptographie), beruht auf der Schwierigkeit, große Zahlen zu faktorisieren oder elliptische Kurvenprobleme zu lösen. Wenn ein leistungsfähiger Quantencomputer diesen Algorithmus anwenden kann, sind diese Systeme so wirkungsvoll wie ein Papierschloss.

- Grover-Algorithmus: Dieser Algorithmus bietet eine quadratische Beschleunigung für unsortierte Datenbanksuchen. Das mag weniger dramatisch klingen als der Shor-Algorithmus, aber es bedeutet, dass symmetrische Kryptosysteme (die auf Passwörtern oder Schlüsseln basieren, die sowohl Sender als auch Empfänger kennen), wie AES, ebenfalls anfälliger werden. Während du bei AES-256 mit einem klassischen Computer eine Suchzeit von $2^{256}$ Operationen hättest, würde ein Quantencomputer mit Grover-Algorithmus dies in etwa $2^{128}$ Operationen schaffen. Immer noch sehr viel, aber es halbiert effektiv die Sicherheitsstärke.

Diese Entwicklungen sind keine ferne Zukunftsmusik mehr. Wir sehen, wie Regierungen und große Technologieunternehmen Milliarden in die Forschung und Entwicklung von Quantencomputern investieren. Die Uhr tickt.

Warum wir jetzt handeln müssen: Das „Harvest Now, Decrypt Later“-Problem

Du denkst dir vielleicht, ein funktionierender Quantencomputer ist noch Jahre, vielleicht Jahrzehnte entfernt. Warum die Eile? Hier kommt das sogenannte „Harvest Now, Decrypt Later“ (HNDL)-Problem ins Spiel.

Die Langzeitbedrohung sensibler Daten

Stell dir vor, du sendest heute sensible medizinische Daten, Staatsgeheimnisse oder Finanztransaktionen. Diese Daten werden mit den heute üblichen, unsicheren Verschlüsselungssystemen geschützt. Böswillige Akteure (staatliche Stellen, Hackergruppen) können diese verschlüsselten Daten heute abfangen und speichern. Sie brauchen die Daten nicht sofort zu entschlüsseln. Sie warten einfach, bis ein leistungsfähiger Quantencomputer verfügbar ist. Sobald das der Fall ist, können sie all die gesammelten Daten – deine Daten – entschlüsseln.

Die Lebensdauer von Daten vs. die Lebensdauer der Verschlüsselung

Für Daten, die nur eine kurze Lebensdauer haben (z.B. eine tägliche Transaktion), mag das weniger kritisch sein. Aber was ist mit deinen Passwörtern, biometrischen Daten, Krankenakten, militärischen Geheimnissen oder geistigem Eigentum? Diese Daten brauchen Schutz über Jahrzehnte. Die Zeitspanne von heute bis zur Verfügbarkeit eines Quantencomputers, der unsere aktuelle Kryptographie brechen kann, könnte kürzer sein als die Zeit, für die du deine sensiblen Daten schützen möchtest. Das ist die Kernbotschaft von HNDL: Was heute sicher ist, könnte morgen offengelegt werden, wenn wir nicht vorausschauend handeln.

Die Lösungsansätze: Post-Quanten-Kryptographie

Angesichts dieser Bedrohung müssen wir neue kryptographische Verfahren entwickeln, die resistent gegen Angriffe von Quantencomputern sind. Diese neuen Verfahren werden als Post-Quanten-Kryptographie (PQC) oder quantenresistente Kryptographie bezeichnet.

Die Suche nach quantenresistenten Algorithmen

Die Entwicklung von PQC ist ein komplexes und vielschichtiges Unterfangen. Es gibt nicht den einen Algorithmus, der alle Probleme löst. Stattdessen erforschen Wissenschaftler weltweit verschiedene mathematische Probleme, von denen sie annehmen, dass sie selbst für einen Quantencomputer schwer zu lösen sind. Das Nationale Institut für Standards und Technologie (NIST) in den USA hat einen mehrjährigen Standardisierungsprozess ins Leben gerufen, um die vielversprechendsten Kandidaten auszuwählen.

Die verschiedenen Familien von PQC-Algorithmen

Wir können PQC-Algorithmen in verschiedene Familien einteilen, basierend auf den mathematischen Problemen, die sie nutzen:

- Gitterbasierte Kryptographie: Diese Algorithmen basieren auf mathematischen Problemen, die mit Gittern zu tun haben. Ein Gitter ist im Grunde ein unendlich wiederholendes Muster von Punkten im Raum. Die Schwierigkeit, den kürzesten Vektor in einem Gitter oder den Vektor in der Nähe eines gegebenen Punktes zu finden, bildet die Grundlage für die Sicherheit. Beispiele sind CRYSTALS-Kyber (für Schlüsselaustausch) und CRYSTALS-Dilithium (für digitale Signaturen). Sie bieten hohe Sicherheit und gute Performance, müssen aber oft mit größeren Schlüsseln und Signaturen auskommen.

- Hash-basierte Signaturen: Diese Algorithmen nutzen kryptografische Hash-Funktionen, um digitale Signaturen zu erzeugen. Sie sind im Allgemeinen sehr effizient und gelten als extrem robust, da ihr Sicherheitsbeweis oft direkt auf der Sicherheit der zugrunde liegenden Hash-Funktion basiert. Ein Nachteil ist, dass einige dieser Signaturen zustandsbehaftet sind (Stateful), was bedeutet, dass der Signaturschlüssel nach jeder Nutzung aktualisiert werden muss, um nicht wiederverwendet zu werden. Dies erschwert die Implementierung in manchen Szenarien. Stateless Hash-basierte Signaturen wie SPHINCS+ sind hier eine wichtige Weiterentwicklung.

- Code-basierte Kryptographie: Diese Algorithmen stützen sich auf die Schwierigkeit der Dekodierung von fehlerhaften Nachrichten in theoretischen Korrekturcodes. Der bekannteste Vertreter ist der McEliece-Kryptosystem, der seit Jahrzehnten existiert und noch nie gebrochen wurde. Code-basierte Systeme sind sehr sicher, haben aber oft den Nachteil von sehr großen Schlüsseln.

- Multivariate Polynom-Kryptographie: Diese Systeme basieren auf der Schwierigkeit, Systeme multivariater Polynomgleichungen über endlichen Körpern zu lösen. Sie können sehr effizient in der Signaturerzeugung sein, aber die Sicherheit ist oft schwieriger zu analysieren, und es gab in der Vergangenheit Angriffe auf einige Varianten.

- Isogenie-basierte Kryptographie: Diese Algorithmen nutzen die mathematischen Eigenschaften von Isogenien elliptischer Kurven. Sie versprechen sehr kleine Schlüsselgrößen, sind aber noch relativ jung in der Forschung und komplex. Ein bekanntes Beispiel ist SIKE (Supersingular Isogeny Key Encapsulation), das jedoch jüngst durch eine klassische Attacke gebrochen wurde, was die Dynamik und Risiken in der Forschung verdeutlicht.

Jede dieser Familien hat ihre eigenen Vor- und Nachteile in Bezug auf Schlüssellänge, Signaturenlänge, Rechenaufwand und Resistenz gegen verschiedene Arten von Angriffen. Wir müssen einen ausgewogenen Ansatz finden, der die besten Eigenschaften dieser Algorithmen kombiniert.

Der Übergang zur Post-Quanten-Ära: Eine Migrationsstrategie

Die Einführung von PQC ist keine einfache Aufgabe des „Auf Knopfdruck“-Umschaltens. Es ist ein langwieriger Prozess, der sorgfältige Planung und Koordination erfordert. Stell dir vor, du müsstest alle Schlösser in deiner Stadt auf einen Schlag austauschen – ein Mammutprojekt.

Standardisierung durch NIST und Co.

Die Rolle des NIST in diesem Übergang ist entscheidend. Ihr Standardisierungsprozess, der mehrere Runden der Bewertung und Analyse durchlaufen hat, dient dazu, die robustesten und effizientesten PQC-Algorithmen zu identifizieren. Die ersten Algorithmen wurden im Juli 2022 als Standardkandidaten bekannt gegeben, darunter CRYSTALS-Kyber und CRYSTALS-Dilithium. Dies ist ein wichtiger Meilenstein, da diese Standards eine gemeinsame Grundlage für Implementierungen und Interoperabilität schaffen.

Hybride Ansätze als Übergangslösung

Während wir auf die vollständige Evaluierung und Implementierung von PQC-Algorithmen warten, werden hybride Ansätze eine wichtige Rolle spielen. Dabei wird ein bestehendes, quantensicheres System (wie TLS mit AES) mit einem PQC-Algorithmus kombiniert. Du kannst dir das so vorstellen, als würdest du zu deinem alten, bewährten Riegelschloss zusätzlich ein brandneues, hochmodernes Sicherheitsschloss an deiner Tür anbringen. Selbst wenn eines der Schlösser geknackt wird, schützt das andere noch. Diese hybriden Ansätze bieten eine zusätzliche Sicherheitsebene und erlauben es, PQC unter realen Bedingungen zu testen und Schwachstellen zu identifizieren, ohne sofort auf ein einziges, noch weniger erprobtes System umsteigen zu müssen.

Die Herausforderungen der Implementierung und Integration

Der Übergang ist mit erheblichen Herausforderungen verbunden:

- Infrastruktur-Updates: Quasi jede Software und Hardware, die heute Kryptographie nutzt, muss aktualisiert werden. Das betrifft Betriebssysteme, Browser, Datenbanken, IoT-Geräte, Smart Cards und viele andere Systeme. Das ist ein gigantischer logistischer Aufwand.

- Interoperabilität: Systeme müssen weiterhin in der Lage sein, miteinander zu kommunizieren, auch wenn sie unterschiedliche kryptographische Standards verwenden. Dies erfordert sorgfältige Planung und Tests, um Kompatibilitätsprobleme zu vermeiden.

- Ressourcenverbrauch: Einige PQC-Algorithmen können größere Schlüssel und Signaturen erzeugen oder mehr Rechenleistung benötigen als unsere aktuellen Algorithmen. Dies kann Auswirkungen auf die Bandbreite, Speicherplatz und Energieverbrauch haben, insbesondere in ressourcenbeschränkten Umgebungen wie eingebetteten Systemen.

- Kryptographische Agilität: Zukünftige Systeme müssen „kryptographisch agil“ sein. Das bedeutet, sie müssen in der Lage sein, schnell und flexibel zwischen verschiedenen kryptographischen Algorithmen zu wechseln, falls neue Schwachstellen entdeckt werden oder bessere Algorithmen verfügbar werden. Wir sollten aus den Fehlern der Vergangenheit lernen, wo alte Algorithmen oft zu lange im Einsatz blieben.

Die Rolle der Forschung und Entwicklung

Dieser Übergang ist kein Sprint, sondern ein Marathon. Die Forschung und Entwicklung spielen dabei eine zentrale Rolle.

Kontinuierliche Evaluierung und Verfeinerung

Die PQC-Landschaft ist dynamisch. Neue Algorithmen werden vorgeschlagen, bestehende werden analysiert, und manchmal werden Schwachstellen entdeckt. Die oben erwähnte Brechung von SIKE unterstreicht, wie entscheidend eine kontinuierliche und transparente Evaluierung durch die weltweite kryptographische Gemeinschaft ist. Nur durch regen Austausch und kritische Überprüfung können wir sicherstellen, dass die Algorithmen, die wir implementieren, tatsächlich die versprochene Sicherheit bieten.

Side-Channel-Angriffe und deren Abwehrmechanismen

Ein weiteres wichtiges Forschungsfeld sind Side-Channel-Angriffe. Diese Angriffe nutzen physische Eigenschaften einer Implementierung (wie Stromverbrauch, elektromagnetische Abstrahlung oder die Zeit für eine Berechnung), um Rückschlüsse auf geheime Schlüssel zu ziehen. PQC-Algorithmen müssen nicht nur mathematisch sicher sein, sondern auch robust gegen diese Art von Angriffen implementiert werden. Das erfordert spezielles Design und Testen.

Quanten-Kryptographie vs. Post-Quanten-Kryptographie

Es ist wichtig, zwischen Quanten-Kryptographie und Post-Quanten-Kryptographie zu unterscheiden.

- Post-Quanten-Kryptographie (PQC): Das sind die Algorithmen, über die wir bisher gesprochen haben. Sie laufen auf klassischen Computern und sind darauf ausgelegt, Angriffen von Quantencomputern standzuhalten.

- Quanten-Kryptographie (QKD – Quantum Key Distribution): Dies sind Verfahren, die die Prinzipien der Quantenmechanik nutzen, um einen absolut sicheren Schlüsselaustausch zu ermöglichen. QKD-Systeme sind jedoch komplex, teuer und haben in der Regel eine begrenzte Reichweite. Sie eignen sich für hochsichere Punkt-zu-Punkt-Verbindungen, sind aber derzeit nicht praktikabel für die breite Masse an Anwendungen und die allgemeine Internet-Sicherheit. PQC ist die praktikablere und skalierbarere Lösung für die allgegenwärtige Bedrohung durch Quantencomputer.

Fazit: Deine Rolle in der Zukunft der Sicherheit

Du magst dich fragen, was das alles für dich bedeutet. Auch wenn du kein Kryptograph bist, betrifft dich die Post-Quanten-Sicherheit direkt. Deine Daten sind in Gefahr, und wir alle sind Teil der Lösung.

Bewusstsein und Bildung

Das Wichtigste ist zunächst das Bewusstsein. Wir müssen verstehen, dass die Bedrohung real ist und dass ein Handlungsbedarf besteht. Regierungen, Unternehmen und auch du als Einzelperson musst dich informieren und die Tragweite dieser Entwicklung verstehen.

Unterstützung von Standardisierungsbemühungen

Indem wir die Standardisierungsbemühungen (wie die des NIST) unterstützen und fördern, tragen wir dazu bei, eine gemeinsame Basis für die zukünftige Kryptographie zu schaffen. Dies gewährleistet Interoperabilität und beschleunigt den Übergang.

Druck auf Anbieter ausüben

Als Nutzer kannst du Druck auf Software- und Hardware-Anbieter ausüben, indem du nach quantenresistenten Lösungen fragst und die Implementierung von PQC-Standards forderst. Die Nachfrage der Endverbraucher kann einen wichtigen Impuls geben, damit Unternehmen in die Umstellung investieren.

Die Post-Quanten-Ära ist keine Bedrohung, die wir ignorieren können. Es ist eine unausweichliche Realität, auf die wir uns vorbereiten müssen. Es liegt an uns allen, die notwendigen Schritte zu unternehmen, damit unsere digitalen Infrastrukturen auch in einer Welt mit Quantencomputern sicher und vertrauenswürdig bleiben. Nur gemeinsam können wir diese gewaltige Herausforderung meistern und die Zukunft der digitalen Sicherheit gestalten.

FAQs

Was versteht man unter Post-Quantum-Sicherheit?

Post-Quantum-Sicherheit bezieht sich auf kryptografische Methoden, die auch gegen Angriffe von Quantencomputern resistent sind. Da Quantencomputer bestimmte klassische Verschlüsselungen knacken könnten, entwickelt man neue Algorithmen, die auch in einer Post-Quanten-Ära sicher bleiben.

Warum ist Post-Quantum-Sicherheit wichtig?

Quantencomputer haben das Potenzial, viele der heute verwendeten Verschlüsselungsverfahren zu brechen. Um die Vertraulichkeit und Integrität von Daten langfristig zu gewährleisten, ist es wichtig, jetzt schon auf Post-Quantum-sichere Algorithmen umzusteigen.

Welche Algorithmen gelten als Post-Quantum-sicher?

Zu den vielversprechenden Post-Quantum-Algorithmen gehören Gitter-basierte Kryptografie, Code-basierte Verfahren, Multivariate Gleichungssysteme und Hash-basierte Signaturen. Diese basieren auf mathematischen Problemen, die auch für Quantencomputer schwer lösbar sind.

Wie kann ich mich auf Post-Quantum-Sicherheit vorbereiten?

Du kannst dich informieren, welche Software und Hardware bereits Post-Quantum-Algorithmen unterstützen. Außerdem ist es sinnvoll, bei neuen Projekten auf flexible Kryptografie zu setzen, die später auf Post-Quantum-Methoden umgestellt werden kann.

Wann wird Post-Quantum-Kryptografie voraussichtlich Standard sein?

Die Standardisierung von Post-Quantum-Kryptografie läuft bereits, zum Beispiel durch das NIST. Es wird erwartet, dass in den nächsten Jahren erste Algorithmen offiziell empfohlen werden, aber der vollständige Übergang kann noch mehrere Jahre dauern.