Wir haben uns heute vorgenommen, Dir den Ablauf eines Ransomware-Angriffs detailliert darzulegen, damit Du ein umfassendes Verständnis für dieses zerstörerische Cyberphänomen gewinnst. Betrachte es als eine Art Anatomie der Bedrohung, die uns alle betrifft. Wir werden uns bemüht haben, Dir die einzelnen Phasen klar und verständlich zu präsentieren, damit Du die Mechanismen hinter diesen Angriffen durchschaust und besser gewappnet bist.

Bevor ein Ransomware-Angriff seine zerstörerische Wirkung entfalten kann, muss der Schadcode erst einmal in Dein System gelangen. Dies ist oft die subtilste Phase, ein heimliches Eindringen, das wir manchmal gar nicht bemerken. Stell Dir vor, es ist wie ein Einbrecher, der durch ein ungesichertes Fenster in Dein Haus eindringt.

1.1 Phishing-Mails: Der Köder am Haken

Phishing-Mails sind nach wie vor das beliebteste Einfallstor. Kriminelle erstellen täuschend echte E-Mails, die vorgeben, von vertrauenswürdigen Absendern zu stammen – sei es Deine Bank, ein Technologieunternehmen oder sogar eine Behörde.

- Der Trick der Fälschung: Die Absenderadresse ist oft nur geringfügig anders, das Logo ist gestohlen, und der Text ist sprachlich meist fehlerfrei. Wir sprechen hier von perfekt inszenierten Täuschungsmanövern.

- Aufforderung zur Handlung: In der Regel enthalten diese Mails eine dringende Aufforderung, etwas zu tun: einen Link anklicken, ein Dokument herunterladen, Zugangsdaten eingeben. Hier ist der „Köder“ besonders verlockend platziert. Wir müssen uns bewusst sein, dass unsere Neugier oder unser Zeitdruck uns zu unüberlegten Handlungen verleiten können.

- Der schädliche Anhang: Oft ist direkt ein infizierter Anhang beigefügt, häufig ein Office-Dokument mit Makros oder eine PDF-Datei. Sobald Du diese öffnest und die Ausführung der Makros erlaubst, ist der Weg für die Ransomware geebnet.

1.2 Exploit Kits: Die Schwachstelle als offene Tür

Exploit Kits sind hochautomatisierte Softwarepakete, die darauf ausgelegt sind, bekannte Schwachstellen in Deinem Betriebssystem oder Deinen Anwendungen auszunutzen, um Schadcode zu installieren.

- Automatisierte Angriffe: Wenn Du eine infizierte Webseite besuchst, versucht das Exploit Kit automatisch, Schwachstellen in Deinem Browser, Deinen Plugins (wie Flash oder Java) oder Deinem Betriebssystem zu identifizieren und auszunutzen. Es ist wie ein Scanner, der jede Lücke in Deiner digitalen Festung sucht.

- Drive-by-Downloads: Dies geschieht oft unbemerkt im Hintergrund. Du musst nichts anklicken oder herunterladen; allein der Besuch der präparierten Webseite kann ausreichen, um Dein System zu kompromittieren. Wir müssen verstehen, dass passives Surfen nicht immer ungefährlich ist.

1.3 Remote Desktop Protocol (RDP) und andere offene Dienste: Die Hintertür der Server

Gerade bei Unternehmen sind schlecht konfigurierte oder ungesicherte RDP-Verbindungen eine beliebte Angriffsvektor.

- Brute-Force-Angriffe: Angreifer versuchen, schwache Passwörter zu erraten oder zu knacken, um Fernzugriff auf Dein System zu erhalten. Wir sehen hier, dass die grundlegende Sicherheit, nämlich starke Passwörter, oft unterschätzt wird.

- Gekaufte Zugangsdaten: Oft werden im Darknet gestohlene Zugangsdaten gehandelt, die es den Angreifern ermöglichen, sich direkt in Dein System einzuloggen. Stell Dir vor, jemand verkauft die Schlüssel zu Deinem Haus, ohne dass Du es weißt.

- Schwachstellen in VPNs und Firewalls: Auch virtuelle private Netzwerke (VPNs) oder Firewalls können Schwachstellen aufweisen, die von Angreifern ausgenutzt werden, um ins interne Netzwerk zu gelangen.

1.4 Supply-Chain-Angriffe: Die indirekte Infektion

Manchmal kommt die Ransomware nicht direkt zu Dir, sondern über einen Zwischenhändler in Deiner Lieferkette.

- Kompromittierung von Softwareverteilern: Wenn ein Softwarehersteller oder -verteiler Opfer eines Angriffs wird, können dessen Produkte oder Updates mit Malware infiziert werden. Du installierst dann unwissentlich die Ransomware, wenn Du ein legitimes Update einspielst. Wir sprechen hier von einem Vertrauensbruch, der schwerwiegende Folgen hat.

- Manipulation von Hardware: Obwohl seltener, kann auch Hardware bereits bei der Herstellung mit Backdoors oder manipulierter Firmware ausgeliefert werden, die später von Angreifern genutzt wird.

Wenn du mehr über die Abläufe und Techniken hinter einem Ransomware-Angriff erfahren möchtest, empfehle ich dir, den Artikel auf iRoom zu lesen. Dort wird detailliert erklärt, wie solche Angriffe geplant und durchgeführt werden. Du findest den Artikel unter folgendem Link: Wie läuft ein Ransomware-Angriff ab?. Es ist wichtig, sich über diese Bedrohungen zu informieren, um besser vorbereitet zu sein.

2. Die Ausbreitung: Ransomware als digitaler Flächenbrand

Sobald die Ransomware in ein System eingedrungen ist, versucht sie in der Regel, sich so schnell wie möglich auszubreiten. Stell Dir vor, es ist ein Virus, der sich in einem Körper verbreitet, um möglichst viele Organe zu befallen. Hier sind die Hauptmechanismen, die wir beobachten:

2.1 Netzwerk-Scans: Die Suche nach offenen Türen

Die Ransomware beginnt damit, das umgebende Netzwerk zu scannen und nach weiteren potenziellen Zielen zu suchen.

- Offene Shares und ungeschützte Ordne: Sie sucht nach Freigaben (Shares), die nicht ordnungsgemäß geschützt sind oder auf die sich leicht zugreifen lässt. Wir müssen hier an unsere interne Netzwerkkonfiguration denken.

- Listen von verbundenen Geräten: Die Malware kann auch auf Listen zugreifen, die von Deinem Betriebssystem über andere verbundene Geräte im Netzwerk geführt werden, um gezielt weitere Rechner anzugreifen.

2.2 Lateral Movement: Von System zu System

Sobald die Ransomware ein weiteres System identifiziert hat, versucht sie, dorthin zu gelangen und sich zu installieren.

- Ausnutzung von Schwachstellen: Ähnlich wie bei der Erstinfektion werden hier bekannte Schwachstellen in den Zielsystemen ausgenutzt.

- Gestohlene oder geknackte Zugangsdaten: Ransomware-Gruppen setzen oft Tools ein, um Zugangsdaten (Passwörter, Hashes) von kompromittierten Systemen zu extrahieren und diese für die Anmeldung an anderen Computern im Netzwerk zu verwenden. Dies ist ein besonders heimtückisches Vorgehen.

- PowerShell und ähnliche Tools: Viele Ransomware-Varianten nutzen bordeigene Tools Deines Betriebssystems (wie PowerShell) für die Ausbreitung, um der Erkennung durch Sicherheitsprogramme zu entgehen. Dies macht es schwieriger, diese Aktivitäten als bösartig zu identifizieren.

2.3 Verschlüsselung freigegebener Ressourcen: Kollateralschaden im Netzwerk

Nicht nur die Festplatten der direkt infizierten Rechner werden angegriffen.

- Netzwerkfreigaben: Die Ransomware sucht gezielt nach Netzwerkfreigaben, die von anderen Benutzern oder Servern genutzt werden, und verschlüsselt die dort abgelegten Daten. Stell Dir vor, ein Brand in einem Raum greift auf andere Räume über, die nicht direkt betroffen waren.

- Cloud-Speicher synchronisation: Wenn Deine lokalen Daten mit einem Cloud-Speicherdienst synchronisiert werden und diese Daten verschlüsselt werden, kann die Verschlüsselung auch in die Cloud übertragen werden. Dies bedeutet, dass nicht nur Deine lokalen Backups, sondern auch Deine Cloud-Backups betroffen sein könnten.

3. Die Verschlüsselung: Die digitale Geiselnahme Ihrer Daten

Dies ist die Phase, in der die Ransomware ihre eigentliche Zerstörungsarbeit verrichtet und Deine Daten unzugänglich macht. Stell Dir vor, Deine digitalen Erinnerungen und Deine Arbeit werden in ein unlösbares Rätsel verwandelt.

3.1 Dateiauswahl und Algorithmen: Die gezielte Blockade

Die Ransomware hat einen klaren Plan, welche Dateien sie verschlüsseln soll.

- Gezielte Dateitypen: Sie zielt auf häufig verwendete Dateitypen ab, die von größtem Wert für Dich sind: Dokumente (Word, Excel, PDF), Bilder (JPG, PNG), Videos (MP4, AVI), Datenbanken (SQL, MDB) und viele andere. Wir müssen uns bewusst sein, dass die Angreifer wissen, welche Daten für uns unverzichtbar sind.

- Starke Verschlüsselungsalgorithmen: Es werden kryptografisch starke Algorithmen wie AES (Advanced Encryption Standard) und RSA (Rivest-Shamir-Adleman) verwendet. Diese Algorithmen sind, wenn sie korrekt implementiert sind, praktisch unknackbar ohne den passenden Entschlüsselungsschlüssel.

- Einzigartige Schlüssel: Für jede Infektion oder sogar für jede Datei kann ein einzigartiger Verschlüsselungsschlüssel generiert werden, der auf dem Server der Angreifer abgelegt wird. Dies macht eine pauschale Entschlüsselung ohne den Zugriff der Kriminellen unmöglich.

3.2 Löschen von Schattenkopien und Backups: Die Zerstörung der Rettungsleine

Ein wichtiger Schritt für die Angreifer ist es, Dir jegliche Möglichkeit zur Wiederherstellung Deiner Daten ohne ihre Hilfe zu nehmen.

- Volume Shadow Copies: Viele Ransomware-Varianten versuchen aktiv, die sogenannten „Volume Shadow Copies“ (Schattenkopien) Deines Betriebssystems zu löschen. Diese sind oft eine einfache Möglichkeit, Dateien auf einen früheren Zustand zurückzusetzen.

- Lokale Backups: Ransomware sucht auch nach und verschlüsselt oder löscht lokale Backup-Dateien und -Verzeichnisse, um Deine Wiederherstellungsoptionen zu minimieren. Stell Dir vor, jemand verbrennt die Brücken hinter Dir, während Du in eine Falle läufst.

3.3 Umbenennen von Dateien und Hinzufügen von Endungen: Das sichtbare Zeichen

Nach der Verschlüsselung werden die Dateinamen oft geändert, um die Verschlüsselung zu kennzeichnen und einen Hinweis zu hinterlassen.

- Neue Dateiendungen: Dateien erhalten neue Endungen, wie „.encrypted“, „.locked“ oder spezifische Endungen der Ransomware-Familie (z.B. „.ryuk“, „.gandcrab“). Dies ist das erste sichtbare Zeichen des Angriffs.

- Verschlüsselung mit Doppel-Schlüssel: Einige Ransomware-Varianten verwenden eine Kombination aus symmetrischer und asymmetrischer Verschlüsselung. Jede Datei wird mit einem zufälligen symmetrischen Schlüssel verschlüsselt, und dieser symmetrische Schlüssel wird dann wiederum mit dem öffentlichen Schlüssel der Angreifer verschlüsselt. Dies erhöht die Komplexität und Sicherheit der Verschlüsselung noch weiter.

4. Die Erpressung: Die Lösegeldforderung und ihre Mechanismen

Nach der erfolgreichen Verschlüsselung treten die Angreifer in den direkten Kontakt mit Dir. Dies ist der Moment, in dem die Maske fällt und die Forderung gestellt wird.

4.1 Die Lösegeldforderung: Die unmissverständliche Nachricht

Du wirst mit Anweisungen konfrontiert, die Dir den Weg zur angeblichen Entschlüsselung weisen sollen.

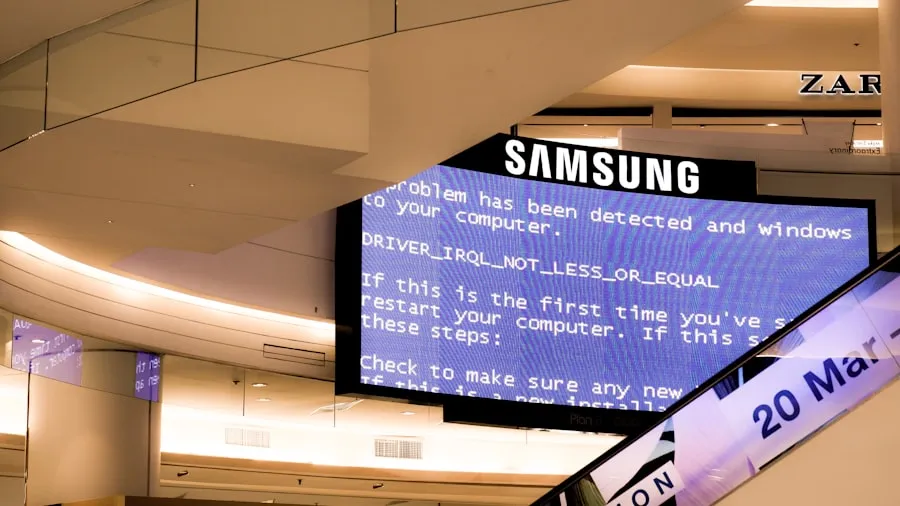

- Ransom-Note: Auf Deinem Bildschirm erscheint eine sogenannte „Ransom-Note“ – eine Textdatei oder ein Bild auf dem Desktop, das Dir mitteilt, dass Deine Dateien verschlüsselt wurden und wie Du das Lösegeld bezahlen kannst. Diese Notiz ist oft in mehreren Sprachen verfasst, um eine breitere Opferbasis abzudecken.

- Webseiten oder Tor-Links: Die Opfer werden häufig auf eine spezifische Webseite im Darknet (via Tor-Browser) verwiesen, wo sie mit den Angreifern kommunizieren und die Zahlung abwickeln können. Dies gewährleistet die Anonymität der Kriminellen.

4.2 Die Lösegeldzahlung: Bitcoin und andere Kryptowährungen

Die Zahlung des Lösegeldes erfolgt fast ausschließlich in Kryptowährungen.

- Pseudonymität und Rückverfolgbarkeit: Kryptowährungen wie Bitcoin oder Monero ermöglichen pseudonyme Transaktionen, was es für Strafverfolgungsbehörden schwieriger macht, die Geldströme nachzuverfolgen. Wir müssen hier an die Schwierigkeiten denken, die sich für die Justiz ergeben.

- Variierende Beträge: Die geforderten Lösegeldbeträge können stark variieren – von einigen Hundert Euro für Privatpersonen bis zu Millionenbeträgen für große Unternehmen. Oft hängen sie auch von der wahrgenommenen Dringlichkeit und der Zahlungsfähigkeit des Opfers ab.

- Zeitdruck: Oft wird ein Zeitlimit für die Zahlung gesetzt. Wird die Frist überschritten, drohen die Angreifer mit einer Erhöhung des Lösegeldes oder der endgültigen Löschung des Schlüssels.

4.3 Der „Beweis der Entschlüsselung“: Vertrauensbildung der Angreifer

Um Vertrauen aufzubauen und zu zeigen, dass sie tatsächlich in der Lage sind, die Daten zu entschlüsseln, bieten viele Ransomware-Gruppen an, eine oder wenige Dateien kostenlos zu entschlüsseln.

- Glaubwürdigkeit schaffen: Dies soll Dich überzeugen, dass die Zahlung des Lösegeldes nicht umsonst ist und Du wirklich eine Entschlüsselung erwarten kannst. Wir müssen erkennen, dass dies ein zynisches Spiel mit der Verzweiflung ist.

- Keine Garantie: Trotz dieser „Geste“ gibt es keine absolute Garantie, dass Du nach der Zahlung tatsächlich einen funktionierenden Entschlüsselungsschlüssel erhältst. Angreifer sind nicht immer an ihr Wort gebunden.

4.4 Double Extortion (Doppelte Erpressung): Die zusätzliche Drohung

| Schritt | Beschreibung | Typische Dauer | Was du tun kannst |

|---|---|---|---|

| 1. Infektion | Du öffnest eine infizierte E-Mail oder lädst eine kompromittierte Datei herunter. | Sekunden bis Minuten | Sei vorsichtig bei unbekannten Anhängen und Links. |

| 2. Ausführung | Die Schadsoftware startet und beginnt, dein System zu analysieren. | Minuten | Halte dein Betriebssystem und Antivirus-Software aktuell. |

| 3. Verschlüsselung | Wichtige Dateien auf deinem Computer werden verschlüsselt und unzugänglich gemacht. | Minuten bis Stunden | Erstelle regelmäßige Backups deiner Daten. |

| 4. Lösegeldforderung | Du erhältst eine Nachricht mit Anweisungen zur Zahlung, um die Dateien wiederherzustellen. | Unmittelbar nach Verschlüsselung | Zahle nicht, sondern kontaktiere Experten oder Behörden. |

| 5. Reaktion | Du versuchst, das System zu säubern oder Daten aus Backups wiederherzustellen. | Stunden bis Tage | Nutze professionelle Hilfe und informiere dich über Wiederherstellungsoptionen. |

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf den Button unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Eine neuere und besonders gefährliche Entwicklung ist die sogenannte „Double Extortion“.

- Datenexfiltration: Bevor die Daten verschlüsselt werden, exfiltrieren die Angreifer sensible Informationen aus Deinem System. Dies können Kundendaten, Geschäftsgeheimnisse, persönliche Identifikationsinformationen (PII) oder geistiges Eigentum sein.

- Drohung mit Veröffentlichung: Wenn Du das Lösegeld für die Entschlüsselung nicht zahlst, drohen die Angreifer damit, die gestohlenen Daten in ihrem Blog auf der Darknet oder auf öffentlichen Foren zu veröffentlichen. Dies fügt eine weitere Dimension des Drucks hinzu, da nicht nur der Datenzugriff, sondern auch der Reputationsverlust und mögliche rechtliche Konsequenzen drohen.

Wenn du mehr über die verschiedenen Phasen eines Ransomware-Angriffs erfahren möchtest, empfehle ich dir, diesen Artikel zu lesen. Dort wird erklärt, wie Hacker vorgehen und welche Maßnahmen du ergreifen kannst, um dich zu schützen. Es ist wichtig, sich über die neuesten Bedrohungen zu informieren, damit du besser vorbereitet bist und deine Daten sicher bleiben.

5. Die Reaktion: Was tun nach einem Ransomware-Angriff?

Ein Ransomware-Angriff ist ein Notfall. Deine Reaktion in den ersten Stunden kann entscheidend sein für den Ausgang.

5.1 Isolierung und Eindämmung: Den Brandherd löschen

Das Wichtigste ist, die Ausbreitung sofort zu stoppen.

- Diskonnektieren vom Netzwerk: Trenne infizierte Systeme sofort vom Netzwerk – ziehe das Netzwerkkabel oder deaktiviere WLAN. Dies verhindert, dass sich die Ransomware auf andere Systeme ausbreitet.

- Geräte isolieren: Isoliere alle potenziell betroffenen Geräte. Stell Dir vor, Du schließt die Türen zu einem brennenden Zimmer, um die Ausbreitung des Feuers zu verhindern.

- Systeme herunterfahren (mit Vorsicht): In einigen Fällen kann das sofortige Herunterfahren von Systemen helfen, den Verschlüsselungsprozess zu stoppen, bevor er alle Daten erfasst hat. Allerdings kann dies auch forensische Spuren vernichten. Hier ist eine Abwägung sinnvoll.

5.2 Forensische Analyse: Die Spuren sichern

Um den Angriffsvektor zu verstehen und zukünftige Angriffe zu verhindern, ist eine gründliche Analyse unerlässlich.

- Logs sichern: Sisteme- und Netzwerk-Logs können wertvolle Informationen über den Zeitpunkt des Angriffs, den Weg der Infiltration und die Aktivitäten der Ransomware liefern. Wir müssen uns bewusst sein, dass diese Spuren flüchtig sein können.

- Incident Response Team (IRT): Bei größeren Angriffen ist die Beauftragung eines spezialisierten Incident Response Teams ratsam. Sie verfügen über das Fachwissen und die Tools, um den Angriff professionell aufzuarbeiten.

5.3 Wiederherstellung: Der Weg zurück zur Normalität

Die Wiederherstellung der Daten ist das primäre Ziel, nachdem der Angriff eingedämmt wurde.

- Backups: Wenn Du aktuelle, nicht infizierte und getrennte Backups hast, ist dies Deine beste Chance. Stelle die Daten aus diesen Backups wieder her. Wir können nicht genug betonen, wie wichtig eine solide Backup-Strategie ist.

- Entschlüsselungstools: Manchmal gelingt es Sicherheitsforschern, Entschlüsselungstools für bestimmte Ransomware-Varianten zu entwickeln. Prüfe auf Plattformen wie „No More Ransom“, ob ein solcher Schlüssel für Dich verfügbar ist.

- Systeme neu aufsetzen: Im Zweifelsfall ist es oft am sichersten, infizierte Systeme komplett neu aufzusetzen, um sicherzustellen, dass keine Reste der Ransomware oder Backdoors verbleiben.

5.4 Prävention und Stärkung der Abwehr: Die Lehren aus dem Angriff

Ein Ransomware-Angriff sollte Anlass sein, Deine Sicherheitsstrategie grundlegend zu überprüfen und zu verbessern.

- Regelmäßige Backups an sicheren Orten: Implementiere eine robuste Backup-Strategie, bei der Backups regelmäßig erstellt und an einem physisch oder logisch getrennten Ort aufbewahrt werden (Offline- oder Immutable-Backups).

- Schulung der Mitarbeiter: Sensibilisiere alle Benutzer für die Gefahren von Phishing und Social Engineering. Dein Team ist die erste Verteidigungslinie.

- Patch-Management: Halte Dein Betriebssystem und alle Anwendungen stets auf dem neuesten Stand, um bekannte Schwachstellen zu schließen. Dies ist, als würdest Du die Fenster und Türen Deiner Festung regelmäßig warten.

- Starke Passwörter und Multi-Faktor-Authentifizierung (MFA): Erzwinge starke, einzigartige Passwörter und implementiere MFA überall dort, wo es möglich ist.

- Netzwerksegmentierung: Teile Dein Netzwerk in kleinere Segmente auf, um die Ausbreitung von Ransomware im Falle eines Angriffs einzudämmen.

- Endpoint Detection and Response (EDR) und Next-Gen Antivirus: Setze moderne Sicherheitslösungen ein, die proaktiv nach Bedrohungen suchen und nicht nur auf bekannte Signaturen reagieren.

Wir hoffen, dass diese detaillierte Darstellung Dir geholfen hat, die Komplexität und die verschiedenen Phasen eines Ransomware-Angriffs zu verstehen. Wissen ist Deine stärkste Waffe im Kampf gegen diese Bedrohung. Bleibe wachsam und schütze Deine digitalen Werte.

FAQs

Was ist ein Ransomware-Angriff?

Ein Ransomware-Angriff ist eine Art von Cyberangriff, bei dem Schadsoftware dein System oder deine Daten verschlüsselt und du nur gegen Zahlung eines Lösegelds wieder Zugriff darauf bekommst.

Wie gelangt die Ransomware auf meinen Computer?

Ransomware wird oft über Phishing-E-Mails, infizierte Anhänge oder unsichere Downloads auf deinen Computer eingeschleust. Manchmal nutzt sie auch Sicherheitslücken in Software aus.

Was passiert genau während eines Ransomware-Angriffs?

Nachdem die Ransomware auf deinem System ist, verschlüsselt sie deine Dateien oder blockiert den Zugriff auf dein Gerät. Anschließend erhältst du eine Lösegeldforderung mit Anweisungen zur Zahlung.

Wie kann ich mich vor einem Ransomware-Angriff schützen?

Du solltest regelmäßig Backups machen, keine verdächtigen E-Mails öffnen, deine Software aktuell halten und eine gute Antivirensoftware verwenden, um das Risiko zu minimieren.

Was soll ich tun, wenn ich Opfer eines Ransomware-Angriffs geworden bin?

Zahle das Lösegeld nicht sofort. Trenne dein Gerät vom Netzwerk, informiere IT-Experten oder Behörden und versuche, deine Daten aus Backups wiederherzustellen.